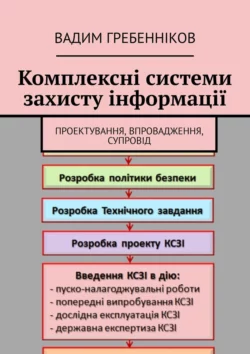

Комплексні системи захисту інформації. Проектування, впровадження, супровід

Комплекснi системи захисту iнформацii. Проектування, впровадження, супровiд

Вадим Гребеннiков

Книга мiстить опис етапiв створення КСЗІ в ІТС: формування вимог до КСЗІ, складання полiтики безпеки та плану захисту iнформацii, вибiр апаратно-програмного забезпечення, розроблення технiчного завдання, проектування, введення в дiю, випробування, дослiдна експлуатацiя, державна експертиза та супровiд КСЗІ, а також проведення державного контролю за станом ТЗІ та вiдповiдальнiсть за невиконання вимог захисту iнформацii.

Комплекснi системи захисту iнформацii

Проектування, впровадження, супровiд

Вадим Гребеннiков

Редактор Вадим Гребеннiков

Оформление обложки Вадим Гребеннiков

© Вадим Гребеннiков, 2023

ISBN 978-5-4493-1505-2

Создано в интеллектуальной издательской системе Ridero

1. Головнi принципи та етапи захисту вiд загроз. Номативно-правове забезпечення захисту iнформацii

Загальний аналiз проблем органiзовування захисту вiд будь-яких загроз дае можливiсть визначити 4 головнi принципи та етапи заходiв:

1) органiзацiя зовнiшнiх рубежiв безпеки з метою своечасного виявлення загроз;

2) органiзацiя протидii загрозам та iх блокування, тобто зупинення та локалiзацii загроз пiд час iх реалiзацii;

3) забезпечення нейтралiзацii та лiквiдацii загроз, а також подолання наслiдкiв загроз, якi не вдалося блокувати;

4) попередження загроз, тобто аналiз вiдомих загроз та впровадження вiдповiдних запобiжних заходiв.

Стосовно автоматизованих (комп’ютерних) систем (далi – АС) цi принципи та етапи дають можливiсть також визначити 4 етапи та види захисту вiд загроз для електронних iнформацiйних ресурсiв АС, якi циклiчно повторюються з метою постiйного оновлення та пiдвищення ефективностi заходiв i засобiв захисту.

Виявлення ? Зупинення ? Нейтралiзацiя ? Попередження

1. Етап виявлення

На органiзацiйному рiвнi – це забезпечення пропускного режиму, цiлодобовоi охорони та контролю периметра безпеки, а також контррозвiдувальних заходiв служби безпеки установи.

На iнженерно-технiчному рiвнi – це використання iнженерних споруд i технiчних засобiв пропускного режиму, охоронноi сигналiзацii та вiдеоспостереження.

2. Етап зупинення

Цi заходи забезпечують апаратно-програмне блокування спроб несанкцiонованого доступу (далi – НСД) порушника (хакера) до iнформацii в АС або ураження системи вiрусами за допомогою спецiальних апаратних комплексiв та програмних засобiв захисту iнформацii. Для цього в АС встановлюються мiжмережовi екрани, файерволи (брандмауери), антивiруснi програмнi засоби та спецiальнi комплекси засобiв захисту iнформацii вiд НСД.

Зазначимо, що цi заходи можуть бути спрямованi на документування методiв НСД до АС для наступного дослiдження iх; збереження слiдiв правопорушення; взаемодiю (у разi необхiдностi) з державними правоохоронними органами щодо виявлення та розкриття правопорушення (в тому числi за готування до злочину i за замах на злочин); сприяння притягненню винних до вiдповiдноi вiдповiдальностi (кримiнальноi, адмiнiстративноi, цивiльно-правовоi, дисциплiнарноi).

3. Етап нейтралiзацii

На органiзацiйно-правовому рiвнi – це дисциплiнарне або адмiнiстративне (кримiнальне) розслiдування правопорушення (злочину) та притягнення винних до вiдповiдальностi.

На апаратно-програмномурiвнi – це подолання наслiдкiв реалiзацii загроз у разi порушень:

– технологiчих процесiв – iх вiдновлення за допомогою плану аварiйного вiдновлення та проведення ремонтних заходiв;

– операцiйноi системи та програмних засобiв – iх вiдновлення за допомогою iнсталяцiйних файлiв (дискiв);

– iнформаiйних ресурсiв – iх вiдновлення за допомогою резервних i архiвних копiй, якi зберiгаються на зовнiшнiх носiях.

4. Етап попередження

На органiзацiйному рiвнi – це проведення аналiзу вiдомих загроз, прогнозування нових загроз i пошук вiдповiдних запобiжних заходiв, дезiнформацiйне легендування об’ектiв захисту, розширення периметру безпеки, перiодичне оновлення полiтики безпеки та плану захисту, постiйне навчання та тренування персоналу.

На iнженерно-технiчному рiвнi – це застосування пасивних засобiв захисту: закриття вiкон та встановлення на них грат i штор (жалюзi), закриття та опечатування дверей, пломбування системних блокiв, роз’емiв технiчних засобiв АС тощо, використання систем екранування, заземлення та зашумлення, а також модернiзацiя наявноi системи захисту та впровадження нових засобiв ТЗІ.

Номативно-правовi акти Украiни, якi визначають необхiднiсть створення КСЗІ в ІТС

Історiя захисту iнформацii в Украiнi розпочалася з Закону Украiни «Про захист iнформацii в автоматизованих системах», прийнятого постановою Верховноi Ради Украiни №81/94-ВР вiд 5 липня 1994 року.

У тому же роцi постановою Кабiнету Мiнiстрiв Украiни (далi – ПКМУ) вiд 9 вересня 1994 року №632 було затверджене «Положення про технiчний захист iнформацii в Украiнi» (далi – ТЗІ), згiдно якого була створена Державна служба Украiни з питань ТЗІ.

Через 3 роки постановою КМУ вiд 8 жовтня 1997 року №1126 була затверджена «Концепцiя ТЗІ в Украiнi». Вона визначае поняття ТЗІ таким чином: це дiяльнiсть, спрямована на забезпечення iнженерно-технiчними заходами порядку доступу, цiлiсностi та доступностi iнформацii з обмеженим доступом, а також цiлiсностi та доступностi вiдкритоi iнформацii, важливоi для особи, суспiльства i держави.

А вже через 2 роки з’явилося нове «Положення про ТЗІ в Украiнi», затверджене Указом Президента Украiни вiд 27 вересня 1999 року №1229. Пов’язане це було з тим, що питання ТЗІ були покладенi на Департамент спецiальних телекомунiкацiйних систем та захисту iнформацii Служби безпеки Украiни (скорочено – ДСТСЗІ СБУ), до складу якого i увiйшла Державна служба з питань ТЗІ. Старе положення втратило чиннiсть згiдно постанови КМУ вiд 13 березня 2002 року №281.

«Положення про ТЗІ в Украiнi» визначае поняття ТЗІ таким чином: це дiяльнiсть, спрямована на забезпечення iнженерно-технiчними заходами конфiденцiйностi, цiлiсностi та доступностi важливоi для держави, суспiльства i особи iнформацii.

Воно визначае також такi термiни:

– конфiденцiйнiсть – властивiсть iнформацii бути захищеною вiд несанкцiонованого ознайомлення;

– цiлiснiсть – властивiсть iнформацii бути захищеною вiд несанкцiонованого руйнування або знищення;

– доступнiсть – властивiсть iнформацii бути захищеною вiд несанкцiонованого блокування;

– iнформацiйна система – автоматизована система, комп'ютерна мережа або система зв'язку.

Тепер з'ясуемо, яку iнформацiю треба захищати:

Закон Украiни «Про iнформацiю» (1992)

Стаття 20. Доступ до iнформацii

1. За порядком доступу iнформацiя подiляеться на вiдкриту iнформацiю та iнформацiю з обмеженим доступом.

2. Будь-яка iнформацiя е вiдкритою, крiм тiеi, що вiднесена законом до iнформацii з обмеженим доступом.

Стаття 21. Інформацiя з обмеженим доступом

1. Інформацiею з обмеженим доступом (далi – ІзОД) е конфiденцiйна, таемна та службова iнформацiя.

2. Конфiденцiйною е iнформацiя про фiзичну особу, а також iнформацiя, доступ до якоi обмежено фiзичною або юридичною особою, крiм суб'ектiв владних повноважень.

Закон Украiни «Про доступ до публiчноi iнформацii» (2011)

Стаття 7. Конфiденцiйна iнформацiя

1. Конфiденцiйна iнформацiя – iнформацiя, доступ до якоi обмежено фiзичною або юридичною особою, крiм суб'ектiв владних повноважень, та яка може поширюватися у визначеному ними порядку за iхнiм бажанням вiдповiдно до передбачених ними умов.

2. Розпорядники iнформацii, якi володiють конфiденцiйною iнформацiею, можуть поширювати ii лише за згодою осiб, якi обмежили доступ до iнформацii, а за вiдсутностi такоi згоди – лише в iнтересах нацiональноi безпеки, економiчного добробуту та прав людини.

Стаття 8. Таемна iнформацiя

1. Таемна iнформацiя – iнформацiя, розголошення якоi може завдати шкоди особi, суспiльству i державi. Таемною визнаеться iнформацiя, яка мiстить державну, професiйну, банкiвську таемницю, таемницю досудового розслiдування та iншу передбачену законом таемницю.

Стаття 9. Службова iнформацiя

1. До службовоi може належати така iнформацiя:

1) що мiститься в документах суб'ектiв владних повноважень, якi становлять внутрiвiдомчу службову кореспонденцiю, доповiднi записки, рекомендацii, якщо вони пов'язанi з розробкою напряму дiяльностi установи або здiйсненням контрольних, наглядових функцiй органами державноi влади, процесом прийняття рiшень i передують публiчному обговоренню та/або прийняттю рiшень;

2) зiбрана в процесi оперативно-розшуковоi, контррозвiдувальноi дiяльностi, у сферi оборони краiни, яку не вiднесено до державноi таемницi.

2. Документам, що мiстять iнформацiю, яка становить службову iнформацiю, присвоюеться гриф «для службового користування».

Закон Украiни «Про захист персональних даних» (2010)

Стаття 5. Об'екти захисту

1. Об'ектами захисту е персональнi данi.

2. Персональнi данi, крiм знеособлених персональних даних, за режимом доступу е iнформацiею з обмеженим доступом.

Закон Украiни «Про електроннi документи та електронний документообiг» (2003)

Стаття 15. Обiг електронних документiв, що мiстять iнформацiю з обмеженим доступом

В iнформацiйних, телекомунiкацiйних, iнформацiйно-телекомунiкацiйних системах, якi забезпечують обмiн електронними документами, що мiстять iнформацiю, яка е власнiстю держави, або ІзОД, повинен забезпечуватися захист цiеi iнформацii вiдповiдно до законодавства.

Таким чином, потрiбно захищати ІзОД та iнформацiю, що е власнiстю держави та циркулюе в iнформацiйно-телекомунiкацiйних системах.

Види захисту iнформацii

1. Органiзацiйний – попередження доступу на об'ект iнформацiйноi дiяльностi стороннiх осiб за допомогою органiзацiйних заходiв (охорона, пропускний режим, регламентацiя доступу тощо).

2. Інженерний – попередження доступу на об'ект iнформацiйноi дiяльностi стороннiх осiб та руйнування об’екту захисту внаслiдок навмисних дiй або природного впливу iнженерно-технiчними засобами (обмежуючi конструкцii доступу, вiдеоспостереження, охоронно-пожежна сигналiзацiя тощо).

3. Технiчний (ТЗІ) – забезпечення обмеження доступу до iнформацii апаратно-технiчними засобами (зашумлення, маршрутизатори, антивiруси, фаерволи, смарт-карти тощо):

– захист вiд витоку технiчними каналами;

– захист вiд НСД.

4. Криптографiчний (КЗІ) – попередження доступу до iнформацii за допомогою математичних перетворень:

– попередження несанкцiонованоi модифiкацii;

– попередження несанкцiонованого розголошення.

Закон Украiни «Про захист iнформацii в автоматизованих системах» визначив термiн захист iнформацii: це сукупнiсть органiзацiйно-технiчних заходiв i правових норм для запобiгання заподiянню шкоди iнтересам власника iнформацii чи АС та осiб, якi користуються iнформацiею. Разом з тим, у законi ще не застосовувалось таке поняття як комплексна система захисту iнформацii.

Також вiн визначив термiн автоматизована система (далi – АС): це система, що здiйснюе автоматизовану обробку даних i до складу якоi входять технiчнi засоби iх обробки (засоби обчислювальноi технiки та зв'язку), а також методи i процедури, програмне забезпечення.

Згiдно ДСТУ 2226—93 «Автоматизованi системи. Термiни та визначення»:

АС – органiзацiйно-технiчна система, що складаеться iз засобiв автоматизацii певного виду (чи кiлькох видiв) дiяльностi людей та персоналу, що здiйснюе цю дiяльнiсть.

Згiдно НД ТЗІ 1.1-003-99 «Термiнологiя в галузi захисту iнформацii в комп’ютерних системах вiд несанкцiонованого доступу»:

– АС – органiзацiйно-технiчна система, що реалiзуе iнформацiйну технологiю та поеднуе у собi: обчислювальну систему, фiзичне середовище, персонал та iнформацiю, яка обробляеться.

– захист iнформацii в АС – дiяльнiсть, спрямована на забезпечення безпеки оброблюваноi в АС iнформацii та системи у цiлому, що дае змогу запобiгти реалiзацii загроз або унеможливити ii, та зменшити ймовiрнiсть завдання збиткiв вiд реалiзацii загроз.

– комплексна система захисту iнформацii (далi – КСЗІ) – це сукупнiсть органiзацiйних i iнженерних заходiв, програмно-апаратних засобiв, якi забезпечують захист iнформацii в АС.

Наступним етапним документом став Закон Украiни «Про захист iнформацii в iнформацiйно-телекомунiкацiйних системах», який був прийнятий у 2005 роцi на замiну Закону «Про захист iнформацii в АС». Вiн визначив багато нових термiнiв, зокрема, такi:

– КСЗІ – взаемопов'язана сукупнiсть органiзацiйних та iнженерно-технiчних заходiв, засобiв i методiв захисту iнформацii;

– захист iнформацii в системi – дiяльнiсть, спрямована на запобiгання несанкцiонованим дiям щодо iнформацii в системi;

– iнформацiйна (автоматизована) система – органiзацiйно-технiчна система, в якiй реалiзуеться технологiя обробки iнформацii з використанням технiчних i програмних засобiв;

– телекомунiкацiйна система – органiзацiйно-технiчна система, що реалiзуе технологiю iнформацiйного обмiну за допомогою технiчних i програмних засобiв шляхом передавання та приймання iнформацii у виглядi сигналiв, знакiв, звукiв, зображень чи iншим чином;

– iнформацiйно-телекомунiкацiйна система (далi – ІТС) – сукупнiсть iнформацiйних та телекомунiкацiйних систем, якi у процесi обробки iнформацii дiють як едине цiле;

– iнформацiйний ресурс – будь-якi данi в електронному виглядi, якi обробляються або зберiгаються в iнформацiйно-телекомунiкацiйнiй системi.

Закон Украiни «Про захист iнформацii в ІТС»

Стаття 2. Об'екти захисту в системi

Об'ектами захисту в системi е iнформацiя, що обробляеться в нiй, та програмне забезпечення, яке призначено для обробки цiеi iнформацii.

Стаття 8. Умови обробки iнформацii в системi

Інформацiя, яка е власнiстю держави, або ІзОД, вимога щодо захисту якоi встановлена законом, повинна оброблятися в системi iз застосуванням КСЗІ з пiдтвердженою вiдповiднiстю. Пiдтвердження вiдповiдностi здiйснюеться за результатами державноi експертизи в порядку, встановленому законодавством.

Для створення КСЗІ, яка е власнiстю держави, або ІзОД, вимога щодо захисту якоi встановлена законом, використовуються засоби захисту iнформацii, якi мають сертифiкат вiдповiдностi або позитивний експертний висновок за результатами державноi експертизи у сферi технiчного та/або криптографiчного захисту iнформацii. Пiдтвердження вiдповiдностi та проведення державноi експертизи цих засобiв здiйснюються в порядку, встановленому законодавством.

Стаття 9. Забезпечення захисту iнформацii в системi

Вiдповiдальнiсть за забезпечення захисту iнформацii в системi покладаеться на власника системи.

Власник системи, в якiй обробляеться iнформацiя, яка е власнiстю держави, або iнформацiя з обмеженим доступом, вимога щодо захисту якоi встановлена законом, утворюе службу захисту iнформацii або призначае осiб, на яких покладаеться забезпечення захисту iнформацii та контролю за ним.

Про спроби та/або факти несанкцiонованих дiй у системi щодо iнформацii, яка е власнiстю держави, або ІзОД, вимога щодо захисту якоi встановлена законом, власник системи повiдомляе вiдповiдно спецiально уповноважений центральний орган виконавчоi влади з питань органiзацii спецiального зв'язку та захисту iнформацii або пiдпорядкований йому регiональний орган.

Стаття 10. Повноваження державних органiв у сферi захисту iнформацii в системах

Вимоги до забезпечення захисту iнформацii, яка е власнiстю держави, або ІзОД, вимога щодо захисту якоi встановлена законом, встановлюються Кабiнетом Мiнiстрiв Украiни.

Спецiально уповноважений центральний орган виконавчоi влади з питань органiзацii спецiального зв'язку та захисту iнформацii:

– розробляе пропозицii щодо державноi полiтики у сферi захисту iнформацii та забезпечуе ii реалiзацiю в межах своеi компетенцii;

– визначае вимоги та порядок створення КСЗІ, яка е власнiстю держави, або iнформацii з обмеженим доступом, вимога щодо захисту якоi встановлена законом;

– органiзовуе проведення державноi експертизи КСЗІ, експертизи та пiдтвердження вiдповiдностi засобiв технiчного i криптографiчного захисту iнформацii;

– здiйснюе контроль за забезпеченням захисту iнформацii, яка е власнiстю держави, або ІзОД, вимога щодо захисту якоi встановлена законом;

– здiйснюе заходи щодо виявлення загрози державним iнформацiйним ресурсам вiд несанкцiонованих дiй в ІТС та дае рекомендацii з питань запобiгання такiй загрозi.

Державнi органи в межах своiх повноважень за погодженням вiдповiдно iз спецiально уповноваженим центральним органом виконавчоi влади з питань органiзацii спецiального зв'язку та захисту iнформацii або пiдпорядкованим йому регiональним органом встановлюють особливостi захисту iнформацii, яка е власнiстю держави, або ІзОД, вимога щодо захисту якоi встановлена законом.

Особливостi захисту iнформацii в системах, якi забезпечують банкiвську дiяльнiсть, встановлюються Нацiональним банком Украiни.

Закон Украiни «Про Державну службу спецiального зв'язку та захисту iнформацii Украiни» (2006)

Згiдно цього закону ДСТСЗІ СБУ вийшов зi складу СБУ та був реорганiзоваий у Державну службу спецiального зв'язку та захисту iнформацii Украiни (скорочено – Держспецзв'язку), яка е спецiально уповноваженим центральним органом виконавчоi влади з питань органiзацii спецiального зв'язку та захисту iнформацii.

Стаття 16. На Держспецзв'язку згiдно визначених завдань покладаються такi обов'язки:

3) розроблення порядку та вимог щодо захисту державних iнформацiйних ресурсiв* в ІТС, криптографiчного та технiчного захисту iнформацii, яка е власнiстю держави, або

iнформацii з обмеженим доступом, вимога щодо захисту якоi встановлена законом;

* державнi iнформацiйнi ресурси – систематизована iнформацiя, що е доступною за допомогою iнформацiйних технологiй, право на володiння, використання або розпорядження якою належить державним органам, вiйськовим формуванням, утвореним вiдповiдно до законiв Украiни, державним пiдприемствам, установам та органiзацiям, а також iнформацiя, створення якоi передбачено законодавством та яка обробляеться фiзичними або юридичними особами вiдповiдно до наданих iм повноважень суб’ектами владних повноважень.

У «Положеннi про Реестр ІТС органiв виконавчоi влади, а також пiдприемств, установ i органiзацiй, що належать до сфери iх управлiння», затвердженому постановою Кабiнету Мiнiстрiв Украiни вiд 03.08.2005 №688:

державнi електроннi iнформацiйнi ресурси – вiдображена та задокументована в електронному виглядi iнформацiя, необхiднiсть захисту якоi визначено законодавством.

11) накопичення та аналiз даних про вчинення та/або спроби вчинення несанкцiонованих дiй щодо державних iнформацiйних ресурсiв в ІТС, а також про iх наслiдки, iнформування правоохоронних органiв для вжиття заходiв iз запобiгання та припинення кримiнальних правопорушень у зазначенiй сферi; оцiнка стану захищеностi державних iнформацiйних ресурсiв в iнформацiйних, телекомунiкацiйних та iнформацiйно-телекомунiкацiйних системах, надання вiдповiдних рекомендацiй;

13) погодження проектiв створення ІТС, в яких оброблятиметься iнформацiя, яка е власнiстю держави, або iнформацiя з обмеженим доступом, вимога щодо захисту якоi

встановлена законом, проведення iх експертноi оцiнки i визначення можливостi введення в експлуатацiю;

16) встановлення порядку i вимог щодо використання ІТС, у тому числi загального користування, органами державноi влади, органами мiсцевого самоврядування, пiдприемствами, установами i органiзацiями незалежно вiд форм власностi, якi збирають, обробляють, зберiгають та передають iнформацiю, яка е власнiстю держави, або iнформацiю з обмеженим доступом, вимога щодо захисту якоi встановлена законом;

32) видача атестата вiдповiдностi комплексних систем захисту iнформацii ІТС, iз застосуванням яких обробляеться iнформацiя, яка е власнiстю держави, або iнформацiя з обмеженим доступом, вимога щодо захисту якоi встановлена законом, вимогам нормативних документiв з питань технiчного захисту iнформацii.

Інструкцiя про порядок облiку, зберiгання i використання документiв, справ, видань та iнших матерiальних носiiв iнформацii, якi мiстять службову iнформацiю (затверджена ПКМУ вiд 27.11.98 №1893)

18. Використання ІТС для друкування документiв з грифом «Для службового користування» та обробки конфiденцiйноi iнформацii, що е власнiстю держави, може здiйснюватися тiльки пiсля створення в нiй КСЗІ та пiдтвердження вiдповiдностi створеноi системи вимогам нормативних документiв з питань технiчного захисту iнформацii в порядку, встановленому законодавством.

Дозвiл на використання ІТС iз зазначеною метою надаеться згiдно з наказом керiвника органiзацii за наявностi атестата вiдповiдностi КСЗІ.

Основний керiвний нормативно-правовий акт:

Правила забезпечення захисту iнформацii в iнформацiйних, телекомунiкацiйних та iнформацiйно-телекомунiкацiйних системах (далi – Правила 373) (затвердженi ПКМУ вiд 29.03.2006 №373 з останнiми змiнами згiдно №938 вiд 07.09.2011)

3. У Правилах наведенi нижче термiни вживаються у такому значеннi:

– автентифiкацiя – процедура встановлення належностi користувачевi iнформацii в системi (далi – користувач) пред'явленого ним iдентифiкатора (пароль);

– iдентифiкацiя – процедура розпiзнавання користувача в системi як правило за допомогою наперед визначеного iменi (iдентифiкатора) або iншоi апрiорноi iнформацii про нього, яка сприймаеться системою (логiн).

4. Захисту в системi пiдлягае:

– вiдкрита iнформацiя, яка належить до державних iнформацiйних ресурсiв, а також вiдкрита iнформацiя про дiяльнiсть суб'ектiв владних повноважень, вiйськових формувань, яка оприлюднюеться в Інтернетi, iнших глобальних iнформацiйних мережах i системах або передаеться телекомунiкацiйними мережами (далi – вiдкрита iнформацiя);

– конфiденцiйна iнформацiя, яка перебувае у володiннi розпорядникiв iнформацii, визначених Законом Украiни «Про доступ до публiчноi iнформацii»;

– службова iнформацiя;

– iнформацiя, яка становить державну або iншу передбачену законом таемницю (далi – таемна iнформацiя);

– iнформацiя, вимога щодо захисту якоi встановлена законом.

5. Вiдкрита iнформацiя пiд час обробки в системi повинна зберiгати цiлiснiсть, що забезпечуеться шляхом захисту вiд несанкцiонованих дiй, якi можуть призвести до ii випадковоi або умисноi модифiкацii чи знищення.

Усiм користувачам повинен бути забезпечений доступ до ознайомлення з вiдкритою iнформацiею. Модифiкувати або знищувати вiдкриту iнформацiю можуть лише iдентифiкованi та автентифiкованi користувачi, яким надано вiдповiднi повноваження.

Спроби модифiкацii чи знищення вiдкритоi iнформацii користувачами, якi не мають на це повноважень, неiдентифiкованими користувачами або користувачами з не пiдтвердженою пiд час автентифiкацii вiдповiднiстю пред'явленого iдентифiкатора повиннi блокуватися.

6. Пiд час обробки службовоi i таемноi iнформацii повинен забезпечуватися ii захист вiд несанкцiонованого та неконтрольованого ознайомлення, модифiкацii, знищення, копiювання, поширення.

7. Доступ до службовоi iнформацii надаеться тiльки iдентифiкованим та автентифiкованим користувачам. Спроби доступу до такоi iнформацii неiдентифiкованих осiб чи користувачiв з не пiдтвердженою пiд час автентифiкацii вiдповiднiстю пред'явленого iдентифiкатора повиннi блокуватися.

У системi забезпечуеться можливiсть надання користувачевi права на виконання однiеi або кiлькох операцiй з обробки конфiденцiйноi iнформацii або позбавлення його такого права.

11. У системi здiйснюеться обов'язкова реестрацiя:

– результатiв iдентифiкацii та автентифiкацii користувачiв;

– результатiв виконання користувачем операцiй з обробки iнформацii;

– спроб несанкцiонованих дiй з iнформацiею;

– фактiв надання та позбавлення користувачiв права доступу до iнформацii та ii обробки;

– результатiв перевiрки цiлiсностi засобiв захисту iнформацii.

Забезпечуеться можливiсть проведення аналiзу реестрацiйних даних виключно користувачем, якого уповноважено здiйснювати управлiння засобами захисту iнформацii i контроль за захистом iнформацii в системi (адмiнiстратор безпеки).

Реестрацiя здiйснюеться автоматичним способом, а реестрацiйнi данi захищаються вiд модифiкацii та знищення користувачами, якi не мають повноважень адмiнiстратора безпеки.

Реестрацiя спроб несанкцiонованих дiй з iнформацiею, що становить державну таемницю, а також конфiденцiйноi iнформацii про фiзичну особу, яка законом вiднесена до персональних даних, повинна супроводжуватися повiдомленням про них адмiнiстратора безпеки.

12. Ідентифiкацiя та автентифiкацiя користувачiв, надання та позбавлення iх права доступу до iнформацii та ii обробки, контроль за цiлiснiстю засобiв захисту в системi здiйснюеться автоматизованим способом.

13. Передача службовоi i таемноi iнформацii з однiеi системи до iншоi здiйснюеться у зашифрованому виглядi або захищеними каналами зв'язку згiдно з вимогами законодавства з питань технiчного та криптографiчного захисту iнформацii.

14. Порядок пiдключення систем, в яких обробляеться службова i таемна iнформацiя, до глобальних мереж передачi даних визначаеться законодавством.

15. У системi здiйснюеться контроль за цiлiснiстю програмного забезпечення, яке використовуеться для обробки iнформацii, запобiгання несанкцiонованiй його модифiкацii та лiквiдацiя наслiдкiв такоi модифiкацii.

Контролюеться також цiлiснiсть програмних та технiчних засобiв захисту iнформацii. У разi порушення iх цiлiсностi обробка в системi iнформацii припиняеться.

Органiзацiйнi засади забезпечення захисту iнформацii

16. Для забезпечення захисту iнформацii в системi створюеться комплексна система захисту iнформацii (далi – КСЗІ), яка призначаеться для захисту iнформацii вiд:

– витоку технiчними каналами, до яких належать канали побiчних електромагнiтних випромiнювань i наведень (далi – ПЕМВН), акустично-електричнi та iншi канали, що утворюються пiд впливом фiзичних процесiв пiд час функцiонування засобiв обробки iнформацii, iнших технiчних засобiв i комунiкацiй;

– несанкцiонованих дiй з iнформацiею, у тому числi з використанням комп'ютерних вiрусiв;

– спецiального впливу на засоби обробки iнформацii, який здiйснюеться шляхом формування фiзичних полiв i сигналiв та може призвести до порушення ii цiлiсностi та несанкцiонованого блокування.

Захист iнформацii вiд витоку технiчними каналами забезпечуеться в системi у разi, коли в нiй обробляеться iнформацiя, що становить державну таемницю, або коли вiдповiдне рiшення щодо необхiдностi такого захисту прийнято розпорядником iнформацii.

Захист iнформацii вiд несанкцiонованих дiй, у тому числi вiд комп'ютерних вiрусiв, забезпечуеться в усiх системах.

Захист iнформацii вiд спецiального впливу на засоби обробки iнформацii забезпечуеться в системi, якщо рiшення про необхiднiсть такого захисту прийнято розпорядником iнформацii.

17. Вiдповiдальнiсть за забезпечення захисту iнформацii в системi, своечасне розроблення необхiдних для цього заходiв та створення системи захисту покладаеться на керiвника органiзацii, яка е власником (розпорядником) системи, та керiвникiв ii структурних пiдроздiлiв, що забезпечують створення та експлуатацiю системи.

18. Органiзацiя та проведення робiт iз захисту iнформацii в системi здiйснюеться службою захисту iнформацii (далi – СЗІ), яка забезпечуе визначення вимог до захисту iнформацii в системi, проектування, розроблення i модернiзацiю КСЗІ, а також виконання робiт з ii експлуатацii та контролю за станом захищеностi iнформацii.

СЗІ утворюеться згiдно з рiшенням керiвника органiзацii, що е власником (розпорядником) системи.

У разi коли обсяг робiт, пов'язаних iз захистом iнформацii в системi, е незначний, захист iнформацii може здiйснюватися однiею особою.

19. Захист iнформацii на всiх етапах створення та експлуатацii системи здiйснюеться вiдповiдно до розробленого СЗІ плану захисту iнформацii в системi.

План захисту iнформацii в системi мiстить:

– завдання захисту, класифiкацiю iнформацii, яка обробляеться в системi, опис технологii обробки iнформацii;

– визначення моделi загроз для iнформацii в системi;

– основнi вимоги щодо захисту iнформацii та правила доступу до неi в системi;

– перелiк документiв, згiдно з якими здiйснюеться захист iнформацii в системi;

– перелiк i строки виконання робiт службою захисту iнформацii.

20. Вимоги та порядок створення КСЗІ встановлюються Адмiнiстрацiею Держспецзв'язку (далi – Адмiнiстрацiя).

Вимоги до захисту iнформацii кожноi окремоi системи встановлюються технiчним завданням на створення системи або КСЗІ.

21. У складi системи захисту повиннi використовуватися засоби захисту iнформацii з пiдтвердженою вiдповiднiстю.

У разi використання засобiв захисту iнформацii, якi не мають пiдтвердження вiдповiдностi на момент проектування системи захисту, вiдповiдне оцiнювання проводиться пiд час державноi експертизи системи захисту.

22. Порядок проведення державноi експертизи системи захисту, державноi експертизи та сертифiкацii засобiв технiчного i криптографiчного захисту iнформацii встановлюеться Адмiнiстрацiею.

Органи виконавчоi влади, якi мають дозвiл на провадження дiяльностi з технiчного захисту iнформацii для власних потреб, вправi за згодою департаменту органiзовувати проведення державноi експертизи системи захисту на пiдприемствах, в установах та органiзацiях, якi належать до сфери iх управлiння.

Порядок проведення такоi експертизи встановлюеться органом виконавчоi влади за погодженням з Адмiнiстрацiею.

23. Виконавцем робiт iз створення системи захисту може бути суб'ект господарськоi дiяльностi або орган виконавчоi влади, який мае лiцензiю або дозвiл на право провадження хоча б одного виду робiт у сферi технiчного захисту iнформацii, необхiднiсть проведення якого визначено технiчним завданням на створення системи захисту.

Для проведення iнших видiв робiт з технiчного захисту iнформацii, на провадження яких виконавець не мае лiцензii (дозволу), залучаються спiввиконавцi, що мають вiдповiднi лiцензii.

Якщо для створення системи захисту необхiдно провести роботи з криптографiчного захисту iнформацii, виконавець повинен мати лiцензii на провадження виду робiт у сферi криптографiчного захисту iнформацii або залучати спiввиконавцiв, що мають вiдповiднi лiцензii.

2. Нормативнi документи ТЗІ та етапи створення КСЗІ в ІТС

Основнi нормативно-правовi акти Украiни

Закон Украiни «Про захист iнформацii в iнформацiйно-телекомунiкацiйних системах».

Правила забезпечення захисту iнформацii в iнформацiйних, телекомунiкацiйних та iнформацiйно-телекомунiкацiйних системах, затвердженi постановою Кабiнету Мiнiстрiв Украiни вiд 29.03.2006 №373 з останнiми змiнами згiдно ПКМУ №938 вiд 07.09.2011.

Державнi стандарти Украiни та Росii

ДСТУ 2226—93. Автоматизованi системи. Термiни та визначення.

ДСТУ 2851—94. Програмнi засоби ЕОМ. Документування результатiв випробувань.

ДСТУ 2853—94. Програмнi засоби ЕОМ. Пiдготовлення i проведення випробувань.

ДСТУ 3396.0—96. Технiчний захист iнформацii. Основнi положення.

ДСТУ 3396.1—96. Технiчний захист iнформацii. Порядок проведення робiт.

ДСТУ 3396.2—97. Технiчний захист iнформацii. Термiни та визначення.

ГОСТ 34.201—89 Виды, комплектность и обозначение документов при создании автоматизированых систем

РД 50—34.698—90 Автоматизированные системы. Требования к содержанию документов

Нормативнi документи системи технiчного захисту iнформацii

Створення КСЗІ в автоматизованiй системi

НД ТЗІ 3.7-003-2005. Порядок проведення робiт iз створення комплексноi системи захисту iнформацii в iнформацiйно-телекомунiкацiйнiй системi, затверджений наказом ДСТСЗІ СБ Украiни вiд 08.11.2005 №125 iз змiнами згiдно наказу Адмiнiстрацii Держспецзв'язку вiд 28.12.2012 №806.

НД ТЗІ 1.6-005-2013. Положення про категорiювання об’ектiв, де циркулюе iнформацiя з обмеженим доступом, що не становить державноi таемницi, затверджений наказом Адмiнiстрацii Держспецзв'язку вiд 15.04.2013 №215

НД ТЗІ 1.4-001-2000. Типове положення про службу захисту iнформацii в автоматизованiй системi, затверджений наказом ДСТСЗІ СБ Украiни вiд 04.12.2000 №53.

НД ТЗІ 3.7-001-99. Методичнi вказiвки щодо розробки технiчного завдання на створення комплексноi системи захисту iнформацii в автоматизованiй системi, затверджений наказом ДСТСЗІ СБ Украiни вiд 28.04.99 №22 iз змiнами згiдно наказу Адмiнiстрацii Держспецзв'язку вiд 28.12.2012 №806.

Захист iнформацii в комп'ютерних системах вiд несанкцiонованого доступу

НД ТЗІ 1.1-002-99. Загальнi положення щодо захисту iнформацii в комп'ютерних системах вiд несанкцiонованого доступу, затверджений наказом ДСТСЗІ СБ Украiни вiд 28.04.99 №22.

НД ТЗІ 1.1-003-99. Термiнологiя в галузi захисту iнформацii в комп’ютерних системах вiд несанкцiонованого доступу, затверджений наказом ДСТСЗІ СБ Украiни вiд 28.04.99 №22.

НД ТЗІ 2.5-004-99. Критерii оцiнки захищеностi iнформацii в комп’ютерних системах вiд несанкцiонованого доступу, затверджений наказом ДСТСЗІ СБ Украiни вiд 28.04.99 №22.

НД ТЗІ 2.5-005-99. Класифiкацiя автоматизованих систем i стандартнi функцiональнi профiлi захищеностi оброблюваноi iнформацii вiд несанкцiонованого доступу. Затверджено наказом ДСТСЗІ СБ Украiни вiд 28.04.99 №22.

НД ТЗІ 2.5-008-2002. Вимоги iз захисту службовоi iнформацii вiд несанкцiонованого доступу пiд час оброблення в автоматизованих системах класу 2, затверджений наказом ДСТСЗІ СБ Украiни вiд 13.12.2002 №84 iз змiнами згiдно наказу Адмiнiстрацii Держспецзв'язку вiд 28.12.2012 №806.

НД ТЗІ 2.5-010-2003. Вимоги до захисту iнформацii WEB-сторiнки вiд несанкцiонованого доступу, затверджений наказом ДСТСЗІ СБ Украiни вiд 02.04.2003 №33 iз змiнами згiдно наказу Адмiнiстрацii Держспецзв'язку вiд 28.12.2012 №806.

Створення комплексiв ТЗІ на об'ектах iнформацiйноi дiяльностi

ТР ЕОТ – 95. Тимчасовi рекомендацii з технiчного захисту iнформацii у засобах обчислювальноi технiки, автоматизованих системах i мережах вiд витоку каналами побiчних електромагнiтних випромiнювань i наводок, затвердженi наказом Державноi служби Украiни з питань технiчного захисту iнформацii вiд 09.06.95 №25.

НД ТЗІ 1.1-005-2007. Створення комплексу технiчного захисту iнформацii. Основнi положення, затверджений наказом Адмiнiстрацii Держспецзв'язку вiд 12.12.2007 №232.

НД ТЗІ 2.1-002-2007. Випробування комплексу технiчного захисту iнформацii. Основнi положення, затверджений наказом Адмiнiстрацii Держспецзв'язку вiд 12.12.2007 №232.

НД ТЗІ 3.1-001-2007. Створення комплексу технiчного захисту iнформацii. Передпроектнi роботи, затверджений наказом Адмiнiстрацii Держспецзв'язку вiд 12.12.2007 №232.

НД ТЗІ 3.3-001-2007. Створення комплексу технiчного захисту iнформацii. Порядок розроблення та впровадження заходiв iз захисту iнформацii, затверджений наказом Адмiнiстрацii Держспецзв'язку вiд 12.12.2007 №232.

Державна експертиза КСЗІ

Положення про державну експертизу в сферi технiчного захисту iнформацii, затверджене наказом Адмiнiстрацii Держспецзв'язку вiд 16.05.2007 №93 та зареестроване в Мiнiстерствi юстицii Украiни 16.07.2007 за №820/14087.

Порядок формування реестру органiзаторiв державноi експертизи у сферi ТЗІ та реестру експертiв з питань ТЗІ, затверджений наказом Адмiнiстрацii Держспецзв’язку вiд 16.04.2008 №64

НД ТЗІ 2.6-001-2011. Порядок проведення робiт з державноi експертизи засобiв технiчного захисту iнформацii вiд несанкцiонованого доступу та комплексних систем захисту iнформацii в iнформацiйно-телекомунiкацiйних системах, затверджений наказом Адмiнiстрацii Держспецзв'язку вiд 25.03.2011 №65 iз змiнами згiдно наказу Адмiнiстрацii Держспецзв'язку вiд 28.12.2012 №806.

НД ТЗІ 2.7-009-2009. Методичнi вказiвки з оцiнювання функцiональних послуг безпеки в засобах захисту iнформацii вiд несанкцiонованого доступу, затверджений наказом Адмiнiстрацii Держспецзв'язку вiд 24.07.2009 №172 iз змiнами згiдно наказу Адмiнiстрацii Держспецзв'язку вiд 28.12.2012 №806.

НД ТЗІ 2.7-010-2009. Методичнi вказiвки з оцiнювання рiвня гарантiй коректностi реалiзацii функцiональних послуг безпеки в засобах захисту iнформацii вiд несанкцiонованого доступу, затверджений наказом Адмiнiстрацii Держспецзв'язку вiд 24.07.2009 №172.

Основний керiвний документ – це НД ТЗІ 3.7-003-2005 «Порядок проведення робiт iз створення КСЗІ в ІТС»

Вiн визначае порядок прийняття рiшень щодо складу КСЗІ в залежностi вiд умов функцiонування ІТС i видiв оброблюваноi iнформацii, визначення обсягу i змiсту робiт, етапностi робiт, основних завдань та порядку виконання робiт кожного етапу.

Побудований у виглядi керiвництва, яке мiстить перелiк робiт i посилання на дiючi нормативнi документи, у вiдповiдностi до яких цi роботи необхiдно виконувати. Якщо якийсь з етапiв чи видiв робiт не нормовано, наводиться короткий змiст робiт та якими результатами вони повиннi закiнчуватись.

Дiя цього НД ТЗІ поширюеться тiльки на ІТС, в яких здiйснюеться обробка iнформацii автоматизованим способом. Вiдповiдно, для таких ІТС чиннi всi нормативно-правовi акти та нормативнi документи щодо створення ІТС та щодо захисту iнформацii в АС. НД ТЗІ не встановлюе нових норм, а систематизуе в одному документi вимоги, норми i правила, якi безпосередньо або непрямим чином витiкають з положень дiючих нормативних документiв.

НД ТЗІ призначений для суб’ектiв iнформацiйних вiдносин (власникiв або розпорядникiв ІТС, користувачiв), дiяльнiсть яких пов’язана з обробкою iнформацii, що пiдлягае захисту, розробникiв КСЗІ в ІТС, для постачальникiв компонентiв ІТС, а також для фiзичних та юридичних осiб, якi здiйснюють оцiнку захищеностi оброблюваноi iнформацii на вiдповiднiсть вимогам ТЗІ.

Встановлений цим НД ТЗІ порядок е обов’язковим для всiх суб’ектiв системи ТЗІ в Украiнi незалежно вiд iхньоi органiзацiйно-правовоi форми та форми власностi, в ІТС яких обробляеться iнформацiя, яка належить до державних iнформацiйних ресурсiв, належить до державноi чи iншоi таемницi або окремих видiв iнформацii, необхiднiсть захисту якоi визначено законодавством. Якщо в ІТС обробляються iншi види iнформацii, то вимоги цього нормативного документа суб’екти системи ТЗІ можуть використовувати як рекомендацii.

Порядок створенняКСЗІ в ІТС е единим незалежно вiд того, створюеться КСЗІ в ІТС, яка проектуеться, чи в дiючiй ІТС, якщо виникла необхiднiсть забезпечення захисту iнформацii або модернiзацii вже створеноi КСЗІ.

Процес створення КСЗІ полягае у здiйсненнi комплексу взаемоузгоджених заходiв, спрямованих на розроблення i впровадження iнформацiйноi технологii, яка забезпечуе обробку iнформацii в ІТС згiдно з вимогами, встановленими нормативно-правовими актами та НД у сферi захисту iнформацii.

Порядок створення КСЗІ в ІТС розглядаеться цим НД як сукупнiсть впорядкованих у часi, взаемопов’язаних, об’еднаних в окремi етапи робiт, виконання яких необхiдне й достатнье для КСЗІ, що створюеться.

Створення КСЗІ повинно виконуватись у комплексi iз заходами, щодо забезпечення режиму секретностi, протидii технiчним розвiдкам, а також з режимними заходами щодо охорони iнформацii з обмеженим доступом, яка не е державною таемницею.

До складу КСЗІ входять заходи та засоби, якi реалiзують способи, методи, механiзми захисту iнформацii вiд:

– витоку технiчними каналами, до яких вiдносяться канали побiчних електромагнiтних випромiнювань i наведень, акустоелектричнi та iншi канали;

– несанкцiонованих дiй та несанкцiонованого доступу до iнформацii, що можуть здiйснюватися шляхом пiдключення до апаратури та лiнiй зв’язку, маскування пiд зареестрованого користувача, подолання заходiв захисту з метою використання iнформацii або нав’язування хибноi iнформацii, застосування закладних пристроiв чи програм, використання комп’ютерних вiрусiв тощо;

– спецiального впливу на iнформацiю, який може здiйснюватися шляхом формування полiв i сигналiв з метою порушення цiлiсностi iнформацii або руйнування системи захисту.

Для кожноi конкретноi ІТС склад, структура та вимоги до КСЗІ визначаються властивостями оброблюваноi iнформацii, класом та умовами експлуатацii ІТС.

Створення комплексiв технiчного захисту iнформацii вiд витоку технiчними каналами здiйснюеться, якщо в ІТС обробляеться iнформацiя, що становить державну таемницю, або коли необхiднiсть цього визначено власником iнформацii.

Створення комплексу засобiв захисту вiд несанкцiонованого доступу (далi – КЗЗ) здiйснюеться в усiх ІТС, де обробляеться iнформацiя, яка належить до державних iнформацiйних ресурсiв, належить до державноi чи iншоi таемницi або до окремих видiв iнформацii, необхiднiсть захисту якоi визначено законодавством, а також в ІТС, де така необхiднiсть визначена власником iнформацii.

Рiшення щодо необхiдностi вжиття заходiв захисту вiд спецiальних впливiв на iнформацiю приймаеться власником iнформацii в кожному випадку окремо.

Роботи зi створення КСЗІ виконуються органiзацiею-власником (розпорядником) ІТС з дотриманням вимог нормативно-правових актiв щодо провадження дiяльностi у сферi захисту iнформацii.

Пiсля прийняття рiшення про необхiднiсть створення КСЗІ в ІТС для органiзацii цих робiт створюеться Служба захисту iнформацii (далi – СЗІ) в ІТС.

Цей НД ТЗІ визначае такi етапи створення КСЗІ та ii документiв:

1. Формування вимог до КСЗІ в ІТС

1.1. Обгрунтування необхiдностi створення КСЗІ i призначення СЗІ:

– наказ про порядок проведення робiт зi створення КСЗІ

– наказ про створення СЗІ

– положення про СЗІ

– перелiк iнформацii, що пiдлягае обробленню в ІТС та потребуе захисту

1.2. Категорiювання ІТС:

– наказ про призначення комiсii з категорiювання

– акт категорiювання

1.3. Обстеження середовищ функцiонування ІТС:

– наказ про призначення комiсii з обстеження

– акт обстеження

– формуляр ІТС

1.4. Опис моделi порушника полiтики безпеки iнформацii: модель порушника

1.5. Опис моделi загроз для iнформацii: модель загроз

1.6. Формування завдання на створення КСЗІ: звiт за результатами проведення аналiзу ризикiв та формування завдань на створення КСЗІ

2. Розробка полiтики безпеки iнформацii в ІТС

2.1. Вибiр варiанту КСЗІ

2.2. Складання полiтики безпеки

2.3. Складання плану захисту

2.4. Складання календарного плану робiт iз захисту iнформацii

3. Розробка Технiчного завдання на створення КСЗІ:

– складання технiчного завдання та погодження його з органами Держспецзв’язку

4. Проектування КСЗІ:

– складання документiв ескiзного проекту КСЗІ

– складання документiв технiчного проекту КСЗІ

– складання документiв робочого проекту КСЗІ

5. Введення КСЗІ в дiю та оцiнка захищеностi iнформацii в ІТС

5.1. Пiдготовка КСЗІ до введення в дiю:

– iнструкцiя про порядок введення в експлуатацiю КСЗІ

5.2. Навчання користувачiв:

– iнструкцiя адмiнiстратора безпеки в ІТС

– iнструкцiя системного адмiнiстратора ІТС

– iнструкцiя користувача ІТС

– правила управлiння паролями в ІТС

– правила видачi, вилучення та обмiну персональних iдентифiкаторiв, iнших атрибутiв розмежування доступу в ІТС

5.3. Комплектування КСЗІ

5.4. Будiвельно-монтажнi роботи:

– наказ про призначення комiсii з приймання робiт

– акт приймання робiт

5.5. Пуско-налагоджувальнi роботи:

– акт iнсталяцii та налагоджування АВПЗ i КЗЗ вiд НСД

– акт оцiнки вiдповiдностi проведених робiт вимогам експлуатацiйних документiв

5.6. Попереднi випробування КСЗІ:

– наказ про створення комiсii з проведення випробувань

– програма та методика попереднiх випробувань

– протокол про проведення попереднiх випробувань

– акт про приймання КСЗІ у дослiдну експлуатацiю

5.7. Дослiдна експлуатацiя КСЗІ:

– наказ про введення ІТС в дослiдну експлуатацiю

– акт про завершення дослiдноi експлуатацii

– акт про завершення робiт зi створення КСЗІ

5.8. Державна експертиза КСЗІ:

– заявка на проведення державноi експертиза КСЗІ

– експертний висновок щодо вiдповiдностi КСЗІ вимогам НД ТЗІ

– атестат вiдповiдностi КСЗІ вимогам НД ТЗІ

– наказ про дозвiл на обробку в ІТС iнформацii, яка пiдлягае захисту

6. Супровiд КСЗІ:

– наказ про порядок забезпечення захисту iнформацii в ІТС

– iнструкцiя щодо забезпечення правил обробки ІзОД в ІТС

– iнструкцiя з антивiрусного захисту iнформацii в ІТС

– iнструкцiя про порядок використання засобiв КЗІ в ІТС

– iнструкцiя про порядок облiку та використання машинних носiiв iнформацii

– iнструкцiя з правил управлiння паролями в ІТС

– iнструкцiя про порядок створення i зберiгання резервних копiй iнформацiйних ресурсiв ІТС

– iнструкцiя про порядок проведення контролю режиму обробки та захисту iнформацii в ІТС

– iнструкцiя про порядок супроводу та модернiзацii КСЗІ в ІТС

– iнструкцiя про порядок вiдновлювальних та ремонтних робiт ІТС

– iншi iструкцii.

3. 1-й етап – формування вимог до КСЗІ

1-й етап – формування вимог до КСЗІ в ІТС – складаеться з таких заходiв:

– обгрунтування необхiдностi створення КСЗІ i призначення СЗІ;

– категорiювання ІТС;

– обстеження середовищ функцiонування ІТС;

– опис моделi порушника полiтики безпеки iнформацii;

– опис моделi загроз для iнформацii;

– формування завдання на створення КСЗІ.

Пiдставою для визначення необхiдностi створення КСЗІ е норми та вимоги чинного законодавства, якi встановлюють обов’язковiсть обмеження доступу до певних видiв iнформацii або забезпечення ii цiлiсностi чи доступностi, або прийняте власником iнформацii рiшення щодо цього, якщо нормативно-правовi акти надають йому право дiяти на власний розсуд.

Вихiднi данi для обгрунтування необхiдностi створення КСЗІ у загальному випадку одержуються за результатами:

– аналiзу нормативно-правових актiв (державних, вiдомчих та таких, що дiють в межах установи, органiзацii, пiдприемства), на пiдставi яких може встановлюватися обмеження доступу до певних видiв iнформацii чи заборона такого обмеження, або визначатися необхiднiсть забезпечення захисту iнформацii згiдно з iншими критерiями;

– визначення наявностi у складi iнформацii, яка пiдлягае автоматизованiй обробцi, таких ii видiв, що потребують обмеження доступу до неi або забезпечення цiлiсностi чи доступностi вiдповiдно до вимог нормативно-правових актiв;

– оцiнки можливих переваг (фiнансово-економiчних, соцiальних тощо) експлуатацii ІТС у разi створення КСЗІ.

На пiдставi НД ТЗІ 2.5-005-99 «Класифiкацiя АС i стандартнi функцiональнi профiлi захищеностi оброблюваноi iнформацii вiд НСД» за сукупнiстю характеристик ІТС видiлено три iерархiчнi класи, вимоги до функцiонального складу КЗЗ яких iстотно вiдрiзняються.

Клас «1» – одномашинний однокористувачевий комплекс, який обробляе iнформацiю однiеi або кiлькох категорiй конфiденцiйностi. Особливостi такого класу:

– в кожний момент часу з комплексом може працювати тiльки один користувач, хоч у загальному випадку осiб, що мають доступ до комплексу, може бути декiлька, але всi вони повиннi мати однаковi повноваження (права) щодо доступу до iнформацii, яка оброблюеться;

– технiчнi засоби (носii iнформацii i засоби У/В) з точки зору захищеностi вiдносяться до однiеi категорii i всi можуть використовуватись для збереження i У/В всiеi iнформацii.

Приклад – автономна ПЕОМ, доступ до якоi контролюеться з використанням органiзацiйних заходiв.

Клас «2» – локалiзований багатомашинний багатокористувачевий комплекс, який обробляе iнформацiю рiзних категорiй конфiденцiйностi. Істотна вiдмiна вiд попереднього класу – наявнiсть користувачiв з рiзними повноваженнями по доступу i/або технiчних засобiв, якi можуть одночасно здiйснювати обробку iнформацii рiзних категорiй конфiденцiйностi. Приклад – ЛОМ.

Клас «3» – розподiлений багатомашинний багатокористувачевий комплекс, який обробляе iнформацiю рiзних категорiй конфiденцiйностi. Істотна вiдмiна вiд попереднього класу – необхiднiсть передачi iнформацii через незахищене середовище або, в загальному випадку, наявнiсть вузлiв, що реалiзують рiзну полiтику безпеки. Приклад – глобальна мережа.

На пiдставi проведеного аналiзу приймаеться рiшення про необхiднiсть створення КСЗІ, пiсля чого вiдповiдальний за ТЗІ органiзацii-власника (розпорядника) ІТС готуе для керiвника органiзацii 3 накази:

1) про створення Служби захисту iнформацii в ІТС (далi – СЗІ), порядок створення, завдання, функцii, структура та повноваження якоi визначено в НД 1.4-001-2000 «Типове положення про СЗІ в АС»;

2) про призначення комiсii з категорiювання ІТС, завдання та повноваження якоi визначено в НД ТЗІ 1.6-005-2013 «Положення про категорiювання об’ектiв, де циркулюе iнформацiя з обмеженим доступом, що не становить державноi таемницi»;

3) про призначення комiсii з обстеження середовищ функцiонування ІТС, завдання та повноваження якоi визначено в ДСТУ 3396.1—96 «Технiчний захист iнформацii. Порядок проведення робiт».

До складу СЗІ, який визначаеться наказом, повиннi призначатися фахiвцi з таких питань:

– захисту iнформацii вiд витоку технiчними каналами;

– захисту каналiв зв’язку i комутацiйного обладнання,

– налагодження i адмiнiстрування засобiв захисту iнформацii,

– керування базами даних захисту iнформацii;

– налагодження i керування активним мережевим обладнанням;

– захищених технологiй обробки iнформацii.

За функцiональними обов’язками особовий склад СЗІ складаеться з таких спецiалiстiв (за рiвнем iерархii):

– системний адмiнiстратор ІТС;

– мережевий адмiнiстратор ІТС;

– адмiнiстратор безпеки iнформацii в ІТС;

– адмiнiстратор КСЗІ в ІТС.

Пiсля призначення СЗІ ii керiвник складае «Положення про СЗІ в ІТС», що мае бути оформлене у виглядi окремого документа згiдно рекомендацiй НД ТЗІ 1.4-001-2000 та затверджене керiвником органiзацii-власника (розпорядника) ІТС.

Положення повинно складатись з таких роздiлiв:

– загальнi положення;

– завдання СЗІ;

– функцii СЗІ;

– повноваження та вiдповiдальнiсть СЗІ;

– взаемодiя СЗІ з iншими пiдроздiлами органiзацii та зовнiшнiми пiдприемствами, установами, органiзацiями;

– штатний розклад та структура СЗІ;

– органiзацiя та фiнансування робiт СЗІ.

В залежностi вiд конкретних завдань i умов функцiонування СЗІ дозволяеться, у разi необхiдностi, поеднувати окремi роздiли в один, вводити новi роздiли або вилучати роздiли, що не е актуальними.

До Положення у виглядi додаткiв можуть включатися нормативнi документи, таблицi, схеми, графiки, необхiднi для визначення заходiв захисту iнформацii, плани об’ектiв захисту з вказанням робочих мiсць та встановлених на них технiчних засобiв передачi, прийому, зберiгання, обробки iнформацii, що пiдлягае захисту, та iншi документи.

Положення мае бути погоджене з юрисконсультом та керiвниками пiдроздiлiв (служби безпеки, РСО, пiдроздiлу ТЗІ) органiзацii.

Змiни суттевого характеру вносяться до Положення на пiдставi наказу керiвника органiзацii (пiдроздiлу, до якого структурно входить СЗІ).

Категорiювання ІТС

Об’екти, на яких здiйснюватиметься обробка технiчними засобами та/або озвучуватиметься ІзОД, пiдлягають обов’язковому категорiюванню. Об’екти, на яких здiйснюватиметься обробка технiчними засобами та/або озвучуватиметься тiльки вiдкрита iнформацiя, категорiюванню не пiдлягають.

Об’ектами категорiювання е об’екти iнформацiйноi дiяльностi (далi – ОІД), в тому числi об’екти електронно-обчислювальноi технiки (далi – ЕОТ) ІТС. ОІД – це iнженерно-технiчна споруда (примiщення), транспортний засiб, де здiйснюеться озвучення та/або обробка технiчними засобами ІзОД.

Категорiювання ІТС здiйснюеться комiсiею органiзацii-власника (розпорядника) ІТС для визначення необхiдного рiвня захисту iнформацii, що обробляеться на об’ектах ЕОТ ІТС. Категорiювання здiйснюеться за ознакою ступеня обмеження доступу до iнформацii, що обробляеться технiчними засобами та/або озвучуеться на ОІД.

Згiдно ТПКО-95 «Тимчасове положення про категорiювання об'ектiв» установлюються 4 категорii об'ектiв, на яких обробляеться технiчними засобами та/або озвучуеться ІзОД, що:

– становить державну таемницю, для якоi встановлено гриф секретностi «особливоi важливостi» – перша (І);

– становить державну таемницю, для якоi встановлено гриф секретностi «цiлком таемно» – друга (ІІ);

– становить державну таемницю, для якоi встановлено гриф секретностi «таемно», а також iнформацiя, що мiстить вiдомостi, якi становлять iншу передбачену законом таемницю – третя (ІІІ);

– не становить державноi таемницi – четверта (ІV).

Категорiювання ОІД четвертоi категорii здiйснюеться згiдно вимог НД ТЗІ 1.6-005-2013 «Положення про категорiювання об’ектiв, де циркулюе iнформацiя з обмеженим доступом, що не становить державноi таемницi».

Категорiювання може бути первинним, черговим або позачерговим. Первинне категорiювання здiйснюеться у разi створення ІТС, де буде оброблятися ІзОД. Чергове – не рiдше нiж один раз на 5 рокiв. Позачергове – у разi змiни ознаки, за якою була встановлена категорiя ІТС.

Комiсiя з категорiювання визначае ступень обмеження доступу до iнформацii, яка оброблятиметься в ІТС, та з урахуванням цього ступеня встановлюе категорiю ІТС. Встановлена категорiя зазначаеться в Актi категорiювання ІТС, який складаеться комiсiею за результатами ii роботи. Акт категорiювання е чинним протягом 5 рокiв з моменту проведення категорiювання, якщо не змiнилась ознака, за якою була встановлена категорiя об’екта.

В актi зазначаеться:

1. Пiдстава для категорiювання (рiшення про створення КСЗІ, закiнчення термiну дii акта категорiювання, змiна ознаки, за якою була встановлена категорiя, та реквiзити наказу про призначення комiсii з категорiювання.

2. Вид категорiювання: первинне, чергове, позачергове (у разi чергового або позачергового категорiювання вказуеться категорiя, що була встановлена до цього категорiювання, та реквiзити акту, яким було встановлено цю категорiю).

3. В ІТС здiйснюеться обробка ІзОД.

4. Ступiнь обмеження доступу до ІзОД, що обробляеться в ІТС (передбачена законом таемниця; службова iнформацiя; конфiденцiйна iнформацiя, яка перебувае у володiннi розпорядникiв iнформацii, iнша конфiденцiйна iнформацiя, вимога щодо захисту якоi встановлена законом).

5. Встановлена комiсiею категорiя.

ІТС, яким комiсiя встановила вiдповiдну категорiю, вносяться до «Перелiку категорiйованих об’ектiв», який ведеться власником (розпорядником, користувачем) ОІД.

Обстеження середовищ функцiонування ІТС

Метою обстеження е пiдготовка засадничих даних для формування вимог до КСЗІ у виглядi опису кожного середовища функцiонування ІТС та виявлення в ньому елементiв, якi безпосередньо чи опосередковано можуть впливати на безпеку iнформацii, виявлення взаемного впливу елементiв рiзних середовищ, документування результатiв обстеження для використання на наступних етапах робiт.

Пiд час проведення обстеження ІТС необхiдно вивчити такi середовища:

– обчислювальне;

– iнформацiйне;

– користувацьке;

– фiзичне (у разi обробки iнформацii, що становить державну таемницю).

При обстеженнi обчислювального середовища ІТС повиннi бути проаналiзованi й описанi:

– обладнання – ЕОМ та iхнi складовi частини (процесори, монiтори, термiнали, робочi станцii та iн.), периферiйнi пристроi;

– програмне забезпечення – вихiднi, завантажувальнi модулi, утилiти, СКБД, операцiйнi системи та iншi системнi програми, дiагностичнi i тестовi програми тощо;

– види i характеристики каналiв зв'язку;

– особливостi взаемодii окремих компонентiв, iх взаемний вплив один на одного, можливi обмеження щодо використання засобiв тощо.

Мають бути виявленi компоненти обчислювальноi системи, якi мiстять i якi не мiстять засобiв i механiзмiв захисту iнформацii, потенцiйнi можливостi цих засобiв i механiзмiв, iхнi властивостi i характеристики, в тому числi тi, що встановлюються за умовчанням тощо.

Повиннi бути зафiксованi всi активнi i пасивнi об’екти, якi беруть участь у технологiчному процесi обробки i тим чи iншим чином впливають на безпеку iнформацii. Для кожного активного об’екту ІТС мае бути визначено перелiк пасивних об’ектiв, якi з ним взаемодiють.

Окрiм компонентiв ІТС, необхiдно дати опис технологii обробки iнформацii в ІТС, що потребуе захисту, тобто способiв i методiв застосування засобiв обчислювальноi технiки пiд час виконання функцiй збору, зберiгання, обробки, передачi i використання даних, або алгоритмiв окремих процедур.

При цьому рекомендуеться розробити структурну схему iнформацiйних потокiв в ІТС, яка б вiдображала iнформацiйну взаемодiю мiж основними компонентами ІТС (завданнями, об’ектами) з прив’язкою до кожного елемента схеми категорiй iнформацii та визначених полiтикою безпеки рiвнiв доступу до неi.

Метою такого аналiзу е надання загального уявлення про наявнiсть потенцiйних можливостей щодо забезпечення захисту iнформацii, виявлення компонентiв ІТС, якi вимагають пiдвищених вимог до захисту iнформацii i впровадження додаткових заходiв захисту.

При обстеженнi iнформацiйного середовища аналiзу пiдлягае вся iнформацiя, що обробляеться, а також зберiгаеться в ІТС. Пiд час аналiзу iнформацiя повинна бути класифiкована за режимом доступу, за правовим режимом, за типом iхнього представлення в ІТС, визначенi й описанi види ii представлення в ІТС. Класифiкацiя е пiдставою для визначення власником (розпорядником) iнформацii або ІТС методiв i способiв захисту кожного окремого виду iнформацii.

За режимом доступу iнформацiя в АС мае бути подiлена на вiдкриту та з обмеженим доступом. Вiдкриту iнформацiю слiд подiлити на вiдкриту, яка не потребуе захисту, або захист якоi забезпечувати недоцiльно, та вiдкриту, яка такого захисту потребуе. До другоi слiд вiдносити iнформацiю, важливу для особи, суспiльства i держави (вiдповiдно до Концепцii технiчного захисту iнформацii в Украiнi), важливi для органiзацii вiдомостi, порушення цiлiсностi або доступностi яких може призвести до моральних чи матерiальних збиткiв.

За правовим режимом iнформацiя з обмеженим доступом повинна бути подiлена на таемну, службову та конфiденцiйну. До таемноi iнформацii мае бути вiднесена iнформацiя, що мiстить вiдомостi, якi становлять державну, а також iншу, передбачену законом таемницю. Правила доступу до службовоi та конфiденцiйноi iнформацii, володiти, користуватися чи розпоряджатися якою можуть окремi фiзичнi, юридичнi особи або держава, встановлюе законодавство та ii власник.

Конфiденцiйна iнформацiя може мати велику цiннiсть для ii власника, втрата або передача якоi iншим особам може завдати органiзацii (власнику) значних збиткiв. З метою встановлення правил розмежування доступу до конфiденцiйноi iнформацii необхiдно класифiкувати ii, подiливши на декiлька категорiй за ступенем цiнностi (критерii розподiлу можуть бути визначенi пiд час оцiнки ризикiв).

Для встановлення правил взаемодii активних i пасивних об’ектiв ІТС iнформацiя повинна бути класифiкована за типом ii представлення в ІТС (для кожноi з визначених категорiй встановлюються типи пасивних об’ектiв комп’ютерноi системи, якими вона може бути представлена). Для кожного виду iнформацii i типу об’екта, в якому вона мiститься, ставляться у вiдповiднiсть властивостi захищеностi iнформацii (конфiденцiйнiсть, цiлiснiсть, доступнiсть) чи ІТС (спостережнiсть), яким вони повиннi задовольняти.

Аналiз технологii обробки iнформацii повинен виявити особливостi обiгу електронних документiв, мають бути визначенi й описанi iнформацiйнi потоки i середовища, через якi вони передаються, джерела утворення потокiв та мiсця iх призначення, принципи та методи керування iнформацiйними потоками, складенi структурнi схеми потокiв. Фiксуються види носiiв iнформацii та порядок iх використання пiд час функцiонування ІТС.

Для кожного структурного елемента схеми iнформацiйних потокiв фiксуються склад iнформацiйних об’ектiв, режим доступу до них, можливий вплив на нього (елементу) елементiв середовища користувачiв, фiзичного середовища з точки зору збереження властивостей iнформацii.

За результатами обстеження iнформацiйного середовища складаеться «Перелiк iнформацii, що пiдлягае автоматизованому обробленню в ІТС i потребуе захисту», який оформлюеться як окремий документ, затверджений керiвником органiзацii-власника (розпорядника) вiдповiдноi iнформацii, або як роздiл у iнших документах (Полiтика безпеки, План захисту, Технiчне завдання на створення КСЗІ тощо).

У перелiку мае бути наведено перелiк iнформацiйних ресурсiв (видiв iнформацii), що пiдлягають обробленню в ІТС, класифiкований за такими ознаками:

– назва вiдповiдного iнформацiйного ресурсу, який визначаеться цiльовим призначенням вiдповiдноi iнформацii;

– характеристики iнформацii вiдповiдно до встановленого законодавством правового режиму та режиму доступу (ІДТ, КІВД, КІ, ВІВД, ВІ);

– вищий ступiнь обмеження доступу (для ІДТ) до iнформацii (ступiнь секретностi) вiдповiдно до вимог Зводу вiдомостей, що становлять державну таемницю;

– критичнi властивостi iнформацii з погляду забезпечення ii захищеностi, визначенi з урахуванням вимог Правил 373 i вимог власника (розпорядника) iнформацii;

– вимоги (за наявностi) щодо обмеження доступу до iнформацii користувачiв ІТС рiзних категорiй, визначенi з урахуванням, наприклад, вимог «Положення про забезпечення режиму секретностi пiд час обробки iнформацii, що становить державну таемницю, в АС» або «Інструкцii про порядок облiку, зберiгання i використання документiв, справ, видань та iнших матерiальних носiiв iнформацii, якi мiстять службову iнформацiю».

Окрiм зазначених вище, можуть бути використанi додатковi класифiкацiйнi ознаки, кориснi з погляду подальшого формулювання полiтики безпеки iнформацii, оброблюваноi в ІТС, наприклад, вид подання вiдповiдних iнформацiйних ресурсiв тощо.

При обстеженнi користувацького середовища здiйснюеться аналiз:

– функцiонального та кiлькiсного складу користувачiв, iхнiх функцiональних обов’язкiв та рiвня квалiфiкацii;

– повноважень користувачiв щодо допуску до вiдомостей, якi обробляються в ІТС, доступу до ІТС та ii окремих компонентiв;

– повноважень користувачiв щодо управлiння КСЗІ;

– рiвня можливостей рiзних категорiй користувачiв, що надаються (можуть бути доступними) iм засобами ІТС.

За результатами обстеження вище зазначених середовищ складаеться «Формуляр ІТС», який оформлюеться як окремий документ i складаеться з таких роздiлiв:

– загальнi вiдомостi про ІТС;

– склад технiчних засобiв ІТС;

– склад програмного забезпечення;

– вiдомостi про програмно-апаратний КЗЗ вiд НСД;

– вiдомостi про впровадження, випробування та приймання в експлуатацiю;

– посадовi особи, вiдповiдальнi за технiчне обслуговування;

– посадовi особи, вiдповiдальнi за забезпечення захисту iнформацii;

– реестрацiя проведених робiт (технiчне обслуговування, ремонт, модернiзацiя тощо);

– вiдмiтки про проведення перевiрок КСЗІ;

– перелiк технiчних та експлуатацiйних документiв КСЗІ.

У разi обробки в ІТС iнформацii, що становить державну таемницю, обов’язково здiйснюеться також обстеження фiзичного середовища, пiд час якого аналiзуеться взаемне розмiщення засобiв обробки iнформацii ІТС на ОІД, комунiкацiй, систем життезабезпечення i зв’язку, а також режим функцiонування цих об’ектiв.

Порядок проведення обстеження повинен вiдповiдати ДСТУ 3396.1—96 «Технiчний захист iнформацii. Порядок проведення робiт», а в частинi, що стосуеться захисту iнформацii вiд витоку технiчними каналами, – НД ТЗІ 3.1-001-07 «Створення комплексу технiчного захисту iнформацii. Передпроектнi роботи».

Аналiзу пiдлягають такi характеристики фiзичного середовища:

– характеристика об’ектiв, де розташованi компоненти ІТС (данi про iнженерно-технiчну споруду, ii частину або декiлька споруд, примiщення тощо);

– архiтектурно-будiвельнi особливостi примiщень: огороджувальнi будiвельнi конструкцii: стеля, пiдлога, стiни, перегородки (матерiал, товщина); пiдвiсна стеля (конструкцiя, матерiал); вiкна, дверi, iншi отвори (кiлькiсть, матерiал, розмiри).

– данi про складовi об’ектiв, що можуть впливати на показники ефективностi захищеностi ІзОД i якi можуть бути середовищем поширення за межi КЗ ii носiiв (iнженернi комунiкацii, обладнання, оргтехнiка, телебачення, електроживлення, заземлення, газо-, водопостачання, опалення, вентиляцii, кондицiонування повiтря, водостоку, каналiзацii, технологiчне обладнання, огороджувальнi будiвельнi конструкцii, свiтлопроникнi отвори примiщень, будинкiв, споруд тощо).

– наявнiсть систем безпеки в установi, до яких може бути iнтегрована КСЗІ (вiдеоспостереження, пожежна та охоронна сигналiзацii, системи зв’язку);

– схеми розмiщення комунiкацiй, обладнання систем електроживлення, у тому числi трансформаторноi пiдстанцii;

– данi про складовi об’ектiв, якi виходять за межу КЗ або ii перетинають, застосування яких не обгрунтовано виробничою необхiднiстю i якi пiдлягають демонтуванню, у подальшому застосуваннi яких вiдсутня необхiднiсть);

– опис систем заземлення (данi про перелiк технiчних засобiв ІТС, що пiдлягають заземленню);

– результати аналiзу фiзичного середовища та пропозицii щодо необхiдностi отримання додаткових даних про можливi мiсця розмiщення засобiв технiчноi розвiдки; проведення випробувань (у т.ч. спецiальних дослiджень технiчних засобiв, якi оброблятимуть ІзОД); застосування органiзацiйних, iнженерно-технiчних заходiв захисту (у т.ч. застосування засобiв оброблення ІзОД, iнших технiчних засобiв у захищеному виконаннi).

За результатами комiсiя складае «Акт обстеження середовищ функцiонування ІТС», який затверджуеться керiвником органiзацii-власника (розпорядника) ІТС i складаеться з таких роздiлiв:

– клас i склад обчислювальноi системи,

– перелiк i характеристики iнформацiйних ресурсiв,

– перелiк i повноваження користувачiв,

– опис фiзичного середовища (до акту додаються генеральний i ситуацiйний плани, схеми систем життезабезпечення та заземлення).

4. Модель порушника безпеки iнформацii в ІТС

На пiдставi Акту обстеження та визначення загроз для ІТС СЗІ розробляе «Модель порушника безпеки iнформацii в ІТС», яка затверджуеться керiвником органiзацii-власника (розпорядника) ІТС, та вноситься, за необхiдностi, до вiдповiдних роздiлiв Плану захисту.

Модель порушника – це абстрактний формалiзований або неформалiзований опис дiй порушника, який вiдображае його практичнi та теоретичнi можливостi, апрiорнi знання, час i мiсце дii тощо. Як порушник розглядаеться особа, яка може одержати несанкцiонований доступ (далi – НСД) до роботи з включеними до складу ІТС засобами.

Модель порушника повинна визначати:

– можливi цiлi порушника та iх градацiя за ступенями небезпечностi для ІТС та iнформацii, що потребуе захисту;

– категорii персоналу, користувачiв ІТС та стороннiх осiб, iз числа яких може бути порушник;

– припущення про квалiфiкацiю порушника;

– припущення про характер його дiй.

Метою порушника можуть бути:

– отримання необхiдноi iнформацii у потрiбному обсязi та асортиментi;

– мати можливiсть вносити змiни в iнформацiйнi потоки у вiдповiдностi зi своiми намiрами (iнтересами, планами);

– нанесення збиткiв шляхом знищення матерiальних та iнформацiйних цiнностей.

Порушники спочатку подiляються на двi основнi групи: зовнiшнi та внутрiшнi.

Зовнiшнiх порушникiв можна роздiлити на:

– добре озброену та технiчно оснащену групу, що дiе зовнi швидко i напролом;

– поодиноких порушникiв, що не мають допуску на об'ект i намагаються дiяти потайки й обережно, так як вони усвiдомлюють, що сили реагування мають перед ним переваги.

Стороннi особи, що можуть бути порушниками:

– клiенти (представники органiзацiй, громадяни);

– вiдвiдувачi (запрошенi з якого-небудь приводу);

– представники органiзацiй, взаемодiючих з питань забезпечення систем життедiяльностi органiзацii (енерго-, водо-, теплопостачання тощо);

– представники конкуруючих органiзацiй (iноземних служб) або особи, що дiють за iх завданням;

– особи, якi випадково або навмисно порушили пропускний режим (без мети порушити безпеку);

– будь-якi особи за межами контрольованоi зони.

Потенцiальних внутрiшнiх порушникiв можна роздiлити на:

– допомiжний персонал об'екту, що допущений на об'ект, але не допущений до життево важливого центру ІТС;

– основний персонал, що допущений до життево важливого центру (найбiльш небезпечний тип порушникiв);

– спiвробiтникiв служби безпеки, якi часто формально не допущенi до життево важливого центру ІТС, але реально мають достатньо широкi можливостi для збору необхiдноi iнформацii i скоення акцii.

Серед внутрiшнiх порушникiв можна видiлити такi категорii персоналу:

– користувачi (оператори) системи;

– персонал, що обслуговуе технiчнi засоби (iнженери, технiки);

– спiвробiтники вiддiлiв розробки та супроводження програмного забезпечення (прикладнi та системнi програмiсти);

– технiчний персонал, що обслуговуе будiвлю (прибиральницi, електрики, сантехнiки та iншi спiвробiтники, що мають доступ до будiвлi та примiщення, де розташованi компоненти ІТС);

– спiвробiтники служби безпеки;

– керiвники рiзних рiвнiв та посадовоi iерархii.

Крiм професiйного шпигунства, можна видiлити три основних мотиви порушень: безвiдповiдальнiсть, самоствердження та корисливий iнтерес.

При порушеннях, викликаних безвiдповiдальнiстю, користувач цiлеспрямовано або випадково виробляе руйнуючi дii, якi не пов'язанi проте зi злим умислом. У бiльшостi випадкiв це наслiдок некомпетентностi або недбалостi. Деякi користувачi вважають одержання доступу до системних наборiв даних значним успiхом, затiваючи свого роду гру заради самоствердження або у власних очах, або в очах колег.

Порушення безпеки ІТС може бути викликано корисливим iнтересом користувача ІТС. У цьому випадку вiн буде цiлеспрямовано намагатися подолати систему захисту для несанкцiонованого доступу до iнформацii в ІТС.

Усiх порушникiв можна класифiкувати за такими ознаками:

– за рiвнем знань про ІТС;

– за рiвнем можливостей;

– за часом дii;

– за мiсцем дii.

За рiвнем знань про ІТС (в залежностi вiд квалiфiкацii та професiйноi майстерностi):

– володiе низьким рiвнем знань, але вмiе працювати з технiчними засобами ІТС;

– володiе середнiм рiвнем знань та практичними навичками роботи з технiчними засобами ІТС та iх обслуговування;

– володiе високим рiвнем знань у галузi програмування та обчислювальноi технiки, проектування та експлуатацii ІТС;

– знае структуру, функцii й механiзми дii засобiв захисту iнформацii в ІТС, iх недолiки та можливостi.

За рiвнем можливостей (в залежностi вiд методiв i засобiв, що використовуються):

– застосовуе чисто агентурнi методи отримання вiдомостей;

– застосовуе пасивнi засоби (технiчнi засоби перехоплення без модифiкацii компонентiв системи);

– використовуе тiльки штатнi засоби та недолiки системи захисту для ii подолання (несанкцiонованi дii з використанням дозволених засобiв), а також компактнi носii iнформацii, якi можуть бути тайком пронесенi крiзь пости охорони;

– застосовуе методи та засоби активного впливу (модифiкацiя та пiдключення додаткових технiчних засобiв, перехоплення з каналiв передачi даних, впровадження спецiальних програмних закладок).

За часом дii (в залежностi вiд активностi або пасивностi системи):

– у процесi функцiонування (пiд час роботи компонентiв системи);

– у перiод неактивностi системи (у неробочий час, пiд час планових перерв у ii роботi, перерв для обслуговування та ремонтiв i т.д.);

– як у процесi функцiонування, так i в перiод неактивностi системи.

За мiсцем дii (в залежностi вiд територii доступу до засобiв системи):

– без доступу на контрольовану територiю органiзацii;

– з контрольованоi територii без доступу до будiвель та споруджень;

– усерединi примiщень, але без доступу до технiчних засобiв;

– з робочих мiсць кiнцевих користувачiв (операторiв);

– з доступом у зону даних (баз даних, архiвiв тощо);

– з доступом у зону управлiння засобами забезпечення безпеки.

Враховуються також такi обмеження та припущення про характер дiй можливих порушникiв:

– робота з пiдбору та розстановки кадрiв, а також заходи контролю за персоналом ускладнюють можливiсть створення коалiцiй порушникiв, тобто злочинного угрупування (змови) i цiлеспрямованих дiй з подолання системи захисту двох i бiльше порушникiв;

– порушник, плануючи спробу НСД, приховуе своi несанкцiонованi дii вiд iнших спiвробiтникiв;

– НСД може бути наслiдком помилок користувачiв, адмiнiстраторiв, а також хиб прийнятоi технологii обробки iнформацii тощо.

Припускаеться, що в своему рiвнi порушник – це фахiвець вищоi квалiфiкацii, який мае повну iнформацiю про ІТС i засоби захисту. Така класифiкацiя порушникiв е корисною для використання в процесi оцiнки ризикiв, аналiзу вразливостi системи, ефективностi iснуючих i планових заходiв захисту.

Пiд час формування моделi порушника обов'язково повинно бути визначено:

– ймовiрнiсть реалiзацii загрози,

– своечаснiсть виявлення,

– вiдомостi про порушення.

Слiд зауважити, що всi злочини, зокрема i комп’ютернi, здiйснюються людиною. Користувачi ІТС, з одного боку, е ii складовою частиною, а з iншого – основною причиною i рухаючою силою порушень i злочинiв. Отже, питання безпеки захищених ІТС фактично е питанням людських вiдносин та людськоi поведiнки.

Модель порушникiв можна вiдобразити системою таблиць.

Для побудови моделi використовуються усi можливi категорii, ознаки та характеристики порушникiв для бiльш точного iх аналiзу, причому рiвень загрози кожноi з них оцiнюеться за 4-бальною шкалою.

Пiсля зведення усiх даних варiанту внутрiшнього порушника «ПВ» (мiнiмальнi загрози з причини безвiдповiдального ставлення до виконання своiх посадових обов’язкiв) в одну таблицю отримаемо «Модель внутрiшнього порушника полiтики безпеки iнформацii».

Висновок: з останньоi таблицi видно, що найбiльшу загрозу, що мае вiдношення до проблеми захисту iнформацii, становить адмiнiстратор ІТС. Тому органiзацiя роботи цiеi особи повинна бути найбiльш контрольованою, оскiльки вона е основним потенцiйним порушником безпеки iнформацii.

Те, що основною загрозою для безпеки iнформацii в ІТС е персонал ІТС, пiдтверджують i данi, опублiкованi у 2010 роцi американським iнститутом комп?ютерноi безпеки (Сан-Франциско, штат Калiфорнiя), згiдно з якими порушення захисту комп'ютерних систем вiдбуваеться з таких причин:

– несанкцiонований доступ – 2%;

– ураження вiрусами – 3%;

– технiчнi вiдмови апаратури мережi – 20%;

– цiлеспрямованi дii персоналу – 20%;

– помилки персоналу (недостатнiй рiвень квалiфiкацii) – 55%.

Таким чином, основною потенцiйною загрозою для iнформацii в ІТС слiд вважати цiлеспрямованi або випадковi деструктивнi дii персоналу, оскiльки вони становлять 75% усiх випадкiв.

5. Модель загроз для iнформацii в ІТС

Пiсля проведення обстеження всiх середовищ ІТС необхiдно визначити всi можливi потенцiйнi загрози для ІТС. Походження загроз може бути випадковим i навмисним.

Випадкове походження обумовлюеться спонтанними i не залежними вiд волi людей обставинами, що виникають в ІТС в процесi ii функцiонування. Найбiльш вiдомими випадковими загрозами е стихiйнi лиха, вiдмови, збоi, помилки та побiчнi впливи.

Сутнiсть цих загроз (окрiм стихiйних лих, сутнiсть яких незрозумiла) визначаеться таким чином:

– вiдмова – порушення працездатностi системи, що призводить до неможливостi виконання нею основних своiх функцiй;

– збiй – тимчасове порушення працездатностi системи, наслiдком чого може бути неправильне виконання у цей момент своiх функцiй;

– помилка – неправильне виконання системою своiх функцiй, що вiдбуваеться внаслiдок ii специфiчного стану;

– побiчний вплив – негативний вплив на систему, який чиниться будь-якими явищами, що вiдбуваються всерединi системи або у зовнiшньому середовищi.

Навмисне походження загроз обумовлюеться зловмисними дiями людей.

Передумови появи загроз можуть бути об'ективними та суб'ективними. Об'ективнi передумови можуть бути спричиненi кiлькiсною або якiсною недостатнiстю елементiв системи тощо. До суб'ективних передумов вiдносяться рiзновиди людськоi дiяльностi: iноземна розвiдка, промислове шпигунство, злочиннi дii, неякiсна робота персоналу ІТС.

Перерахованi рiзновиди передумов iнтерпретуються таким чином:

– кiлькiсна недостатнiсть – фiзична нестача одного або декiлькох елементiв системи, що викликае порушення технологiчного процесу обробки даних i / або перевантаження наявних елементiв.

– якiсна недостатнiсть – недосконалiсть конструкцii (органiзацii) елементiв системи, в силу цього можуть з'являтися можливостi випадкового або навмисного негативного впливу на оброблювану або збережену iнформацiю.

Джерело загрози – це безпосереднiй iх генератор або носiй. Таким джерелом можуть бути люди, технiчнi засоби, моделi (алгоритми), а також – програми, технологiчнi схеми обробки, зовнiшне середовище.

Спробуемо тепер, спираючись на наведену системну класифiкацiю загроз безпеки iнформацii, визначити всю кiлькiсть загроз, потенцiйно можливих у сучасних ІТС. При цьому ми повиннi врахувати не лише всi вiдомi загрози, але й тi загрози, що ранiше не виявлялися, але потенцiйно можуть виникнути при застосуваннi нових концепцiй архiтектурноi побудови ІТС i технологiчних схем обробки iнформацii.

Всi можливi канали витоку iнформацii (КВІ) класифiкуються за двома критерiями:

– наявнiсть доступу до ІТС;

– стан функцiонування ІТС.

За першим критерiем КВІ можуть бути роздiленi на такi, що:

– не вимагають доступу, тобто дозволяють отримувати необхiдну iнформацiю дистанцiйно (наприклад, шляхом вiзуального спостереження через вiкна примiщень ІТС),

– вимагають доступу в примiщення ІТС. У свою чергу, такi канали можуть не залишити слiдiв в ІТС (наприклад, вiзуальний перегляд зображень на екранах монiторiв або документiв на паперових носiях), а можуть i залишити тi чи iншi слiди (наприклад, розкрадання документiв або машинних носiiв iнформацii).

За другим критерiем КВІ можуть бути роздiленi на:

– потенцiйно iснуючi незалежно вiд стану ІТС (наприклад, викрадати носii iнформацii можна незалежно вiд того, в робочому станi знаходяться засоби АС чи нi);

– iснуючi тiльки в робочому станi ІТС (наприклад, побiчнi електромагнiтнi випромiнювання та наведення).

В результатi такоi класифiкацii отримаемо 6 класiв КВІ, якi мають таку орiентовну характеристику:

– 1-й клас – КВІ, якi проявляються безвiдносно до обробки iнформацii без доступу до елементiв ІТС (пiдслуховування розмов, а також провокування на розмови осiб, що мають вiдношення до ІТС, i використання зловмисником вiзуальних, оптичних та акустичних засобiв);